熊海CMS安全漏洞剖析 SQL注入、XSS攻擊與Cookie篡改

熊海CMS作為一款輕量級的網站內容管理系統,因其簡單易用而受到部分用戶的青睞。其安全性問題一直備受詬病,尤其是SQL注入、XSS攻擊和Cookie篡改等常見漏洞,給網站運營帶來了嚴重威脅。本文將從技術角度分析這些漏洞的成因、危害及防護措施。

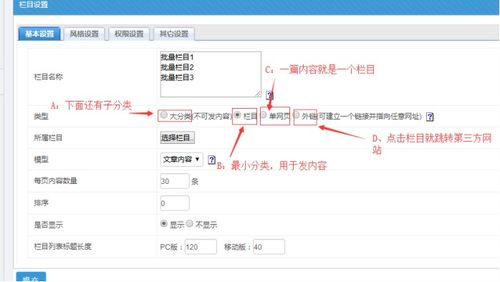

一、SQL注入漏洞

SQL注入是熊海CMS中最常見的安全隱患之一。攻擊者通過構造惡意SQL語句,利用系統未對用戶輸入進行充分過濾的缺陷,直接操作數據庫。例如,在登錄模塊或文章查詢功能中,如果未對用戶輸入參數進行轉義或驗證,攻擊者可能通過輸入特殊字符(如單引號)繞過身份驗證,甚至獲取、修改或刪除數據庫中的敏感信息。防護措施包括:使用參數化查詢、對用戶輸入進行嚴格過濾、限制數據庫操作權限,以及定期更新CMS補丁。

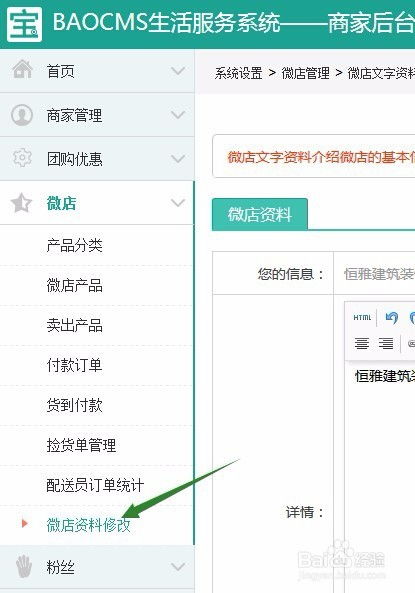

二、XSS攻擊漏洞

XSS(跨站腳本攻擊)在熊海CMS中同樣普遍存在,主要體現在用戶輸入內容未經過濾直接輸出到網頁上。攻擊者可以通過評論、表單等輸入框注入惡意JavaScript代碼,當其他用戶訪問受影響頁面時,代碼會自動執行,可能導致會話劫持、信息竊取或頁面篡改。例如,如果CMS未對文章內容或用戶昵稱進行HTML編碼,攻擊者便可插入腳本竊取用戶Cookie。防范XSS攻擊需對用戶輸入和輸出進行雙重過濾,采用內容安全策略(CSP),并避免使用innerHTML等不安全輸出方式。

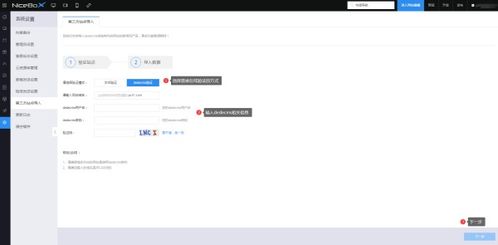

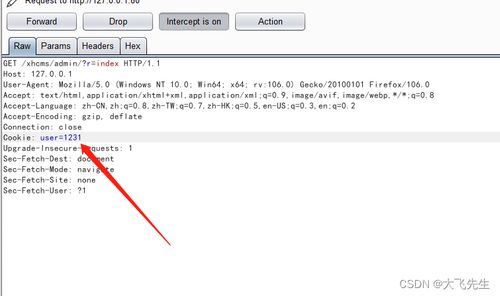

三、Cookie篡改漏洞

Cookie篡改通常與XSS或會話管理漏洞相關。在熊海CMS中,如果Cookie未設置HttpOnly或Secure屬性,攻擊者可能通過XSS攻擊獲取用戶Cookie,并修改其內容以提升權限或冒充其他用戶。會話ID若未隨機化或過期時間設置不當,也會增加篡改風險。為加強防護,建議對Cookie啟用HttpOnly和Secure標志,使用HTTPS協議傳輸,并實施嚴格的會話超時機制。

四、綜合防護建議

針對熊海CMS的安全問題,網站管理員應采取多層次防御策略。及時更新至最新版本,修復已知漏洞;強化輸入驗證和輸出編碼,避免直接執行用戶輸入;再次,定期進行安全審計和滲透測試;教育用戶提高安全意識,避免使用弱密碼或點擊可疑鏈接。通過這些措施,可顯著降低SQL注入、XSS和Cookie篡改等攻擊的風險。

熊海CMS雖簡便,但安全漏洞不容忽視。只有結合技術手段和管理措施,才能構建一個相對安全的網站環境。

如若轉載,請注明出處:http://www.176kg.com/product/680.html

更新時間:2025-10-16 06:20:01