基于ThinkPHP的兩種CMS后臺Getshell利用方式分析

隨著ThinkPHP框架在CMS開發中的廣泛應用,其安全性問題也日益凸顯。本文針對基于ThinkPHP的CMS后臺,分析兩種常見的Getshell利用方式,旨在幫助網站管理員和安全研究人員提高防范意識。

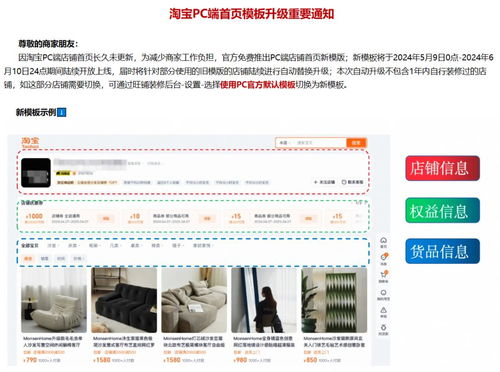

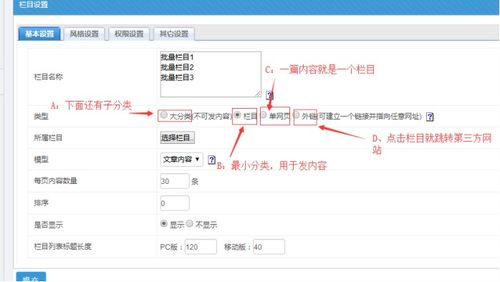

一、模板文件寫入漏洞

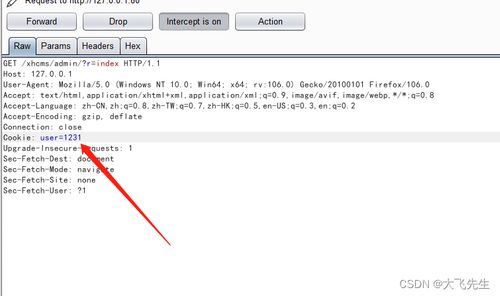

ThinkPHP框架支持動態模板編譯功能,攻擊者可能通過后臺的模板編輯或文件管理功能,直接寫入Webshell代碼。常見的利用場景包括:

1. 后臺模板管理功能未嚴格過濾用戶輸入,導致惡意代碼被寫入模板文件。

2. 文件上傳功能未對文件類型和內容進行充分校驗,攻擊者可以上傳含有惡意代碼的偽裝文件。

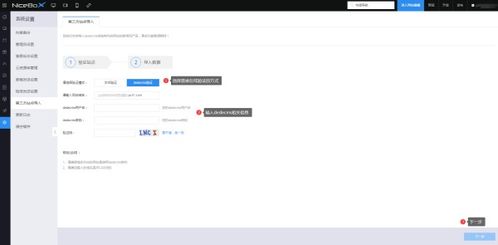

二、數據庫備份恢復漏洞

部分ThinkPHP CMS系統提供數據庫備份與恢復功能,攻擊者可能通過以下方式實現Getshell:

1. 利用備份功能生成包含惡意代碼的SQL文件,再通過恢復功能將代碼寫入數據庫。

2. 在備份文件路徑或文件名中注入特殊字符,導致系統執行任意命令或寫入Webshell。

防范措施:

1. 嚴格限制后臺文件操作權限,對用戶輸入進行多重過濾和驗證。

2. 禁用不必要的數據庫備份功能,或對備份文件進行加密和權限控制。

3. 定期更新ThinkPHP框架及CMS系統,修補已知安全漏洞。

針對基于ThinkPHP的CMS系統,管理員應加強后臺安全防護,及時排查和修復潛在漏洞,確保網站安全穩定運行。

如若轉載,請注明出處:http://www.176kg.com/product/687.html

更新時間:2025-10-18 20:24:33